‘Five Eyes’, o Sindicato Internacional de ‘Inteligência’ que Espiona o Mundo Inteiro

- Dom Pedro II

- 2 de out. de 2020

- 21 min de leitura

Curtam, compartilhem e inscrevam-se

Contribuições e doações para manter o site ativo: oincorreto10@hotmail.com

Obs: explico o procedimento no e-mail

Posted by Thoth3126 on 01/10/2020

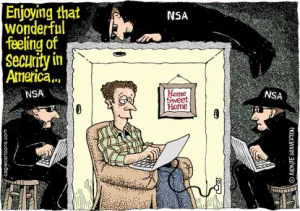

O poder é uma coisa peculiar. De maneiras diferentes, nos acostumamos a coexistir com ele e até abriremos mão de algumas liberdades como parte de uma troca faustiana por várias “conveniências” modernas. Quando esse poder é virtualmente invisível, sorrateiro, está além do escrutínio; e quando é transnacional, assume uma dimensão totalmente nova [e nefasta aos nossos interesses]. Agora estamos nos aproximando rapidamente de um ponto na história em que estruturas opacas de poder representam uma ameaça direta às nossas tão disputadas instituições constitucionais e democráticas.

Tradução, edição e imagens: Thoth3126@protonmail.ch

Os Cinco [Five Eyes] Olhos: O Sindicato Internacional dos Serviços de Inteligência que Espiona o Mundo Inteiro

Fonte: New Dawn Magazine

Por Patrick Henningsen

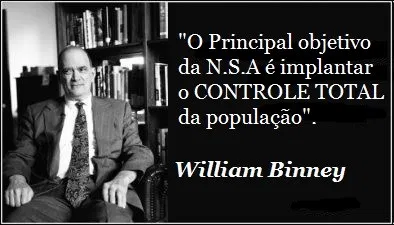

Edward Snowden, o ex-analista da Agência de Segurança Nacional (NSA) e da Agência Central de Inteligência (CIA) dos Estados Unidos que se tornou um insider denunciante ofereceu ao público em geral o primeiro vislumbre real dessa nova realidade de vigilância e espionagem generalizada do público em geral, em 2013, quando ele vazou o maior depósito de documentos classificados da história.

Ele revelou o que só poderia ser descrito como uma vasta conspiração internacional, na qual várias agências de inteligência ocidentais de vários países trabalham lado a lado, coletando e analisando os dados pessoais de seus próprios cidadãos, contornando completamente quaisquer leis domésticas que protegem nosso direito à privacidade e ao devido processo legal para acessar nossas informações. Esta ‘conspiração’ transnacional desempenha um papel fundamental no apoio a vários estados profundos aliados em todo o mundo.

O núcleo operacional deste sindicato digital é conhecido como a aliança “Five Eyes”. Com o código FVEY, ele representa um acordo internacional de coleta de inteligência de sinais (SIGINT) e inteligência de comunicações (COMINT) entre os EUA, Reino Unido (UK), Canadá, Austrália e Nova Zelândia. As agências de inteligência da aliança Five Eyes incluem, mas não estão limitadas a, NSA e CIA dos EUA, Rede de Comunicações do Governo do Reino Unido (Government Communications Headquarters-GCHQ), Estabelecimento de Segurança de Comunicações do Canadá (Canada’s Communications Security Establishment- CSEC), Diretório de Sinais da Austrália (Australian Signals Directorate – ASD) e Comunicações do Governo da Nova Zelândia Bureau de Segurança (New Zealand’s Government Communications Security Bureau- GCSB).

Esse acordo cooperativo de compartilhamento de inteligência tem suas raízes históricas no Acordo UKUSA de 1946, conforme geralmente acordado no Tratado do Atlântico de 1941 assinado entre as potências aliadas durante a Segunda Guerra Mundial. Depois que seu status oficial foi anunciado em 1955, o Five Eyes foi expandido para o Nine Eyes , que inclui os cinco membros originais junto com quatro governos parceiros adicionais que recebem “status de terceiros”. Isso inclui as agências de espionagem da Dinamarca, França, Holanda e Noruega.

Os “Nove [Nine Eyes] Olhos” mais tarde se expandiram para um acordo dos Quatorze [Fourteen Eyes] Olhos que inclui os Nove Olhos mais Alemanha, Bélgica, Itália, Espanha e Suécia. Não é de surpreender que os Fourteen Eyes correspondam mais ou menos aos principais membros europeus da aliança militar da OTAN. The Fourteen Eyes também pode ser estendido para até 17 Eyes ao considerar outros colaboradores terceirizados regulares, como Japão, Cingapura e Israel.

No final da década de 1960, o Five Eyes lançou o programa ECHELON, impulsionado por uma série global de satélites e bases SIGINT dos Estados Unidos localizadas na América do Norte, Europa, Ásia e Austrália. Inicialmente, o arranjo dos Cinco Olhos era ideal para a Guerra Fria, onde a principal tarefa era coletar informações dos países do antigo bloco soviético e seus aliados. Mais tarde, com a criação e expansão da Internet, o grande volume de conteúdo digital e comunicações significou que o Five Eyes teve que reajustar sua competência central – de uma organização principalmente preocupada em espionar governos, instituições e pessoas de interesse, para uma organização cuja tarefa principal era espionar absolutamente tudo e todos.

Com esta nova razão de ser em mente, a estrutura cooperativa Five Eyes tornou-se ideal para permitir que agências de espionagem contornassem as leis domésticas que poderiam proibi-las de realizar vigilância ou hackear cidadãos de seu próprio país. A superação de barreiras jurídicas ou técnicas tornou-se bastante simples, especialmente após os ataques de 11 de setembro. O USA Patriot Act significa que as agências de inteligência e aplicação da lei podem invocar a segurança nacional e exigir que as empresas de telecomunicações e provedores de serviços de Internet (ISPs) permitam que divisores de fibra ótica sejam instalados em nós-chave na infraestrutura de telecomunicações, permitindo que seus agentes desviem fluxos massivos de dados para ser capturado e executado através dos vários centros de análise de dados do Five Eyes.

A revolução digital deu ao sindicato Five Eyes a capacidade de amalgamar e combinar o que antes eram disciplinas separadas de inteligência – como SIGINT, COMINT, inteligência geoespacial e humana – agora tudo agrupado em um sistema de coleta de dados abrangente. Assim que chegaram a esse estágio, fazer com que funcionasse era simplesmente uma questão de ajustar o software. Quando a história de Snowden estourou em 2013, um dos principais componentes da operação de vigilância em massa da NSA era uma interface de software chamada XKEYSCORE. O Intercept descreve a ferramenta da seguinte forma:

A quantidade de comunicações que o XKEYSCORE processa, filtra e consulta é impressionante. Em todo o mundo, quando uma pessoa fica online para fazer qualquer coisa – escrever um e-mail, postar em uma rede social, navegar na web ou jogar um videogame – há uma boa chance de que o tráfego da Internet que seu dispositivo envia e recebe seja coletado e processado por uma das centenas de servidores da XKEYSCORE espalhados pelo mundo.Enquanto as interações anteriores da rede de informações globais da NSA transportavam grandes quantidades de dados e exigiam uma combinação de inteligência humana e de computador para filtrar tudo, o XKEYSCORE “extrai e marca metadados e conteúdo dos dados brutos para que os analistas possam pesquisá-los facilmente”, permitindo uma operação de captura de dados muito mais refinada e eficiente. Em essência, o que costumava ser feito por todo o sistema ECHELON e muitos analistas humanos agora pode ser alcançado com apenas alguns toques no teclado.

O “Specter” de James Bond é real

Michael McKinley, da Australian National University, em um artigo que descreve todo o escopo do arsenal digital da NSA, menciona a existência de palavras-código conhecidas para eles nos últimos tempos: Blarney, Echelon, Dancingoasis, PRISM, Tempora, XKEYSCORE [sic], Muscular, Pinwale, Egotistically Giraffe, Stormbrew, Fairview, Oakstar, Mainway, Rampart-T e Nucleon. Entre eles, eles visam atacar computadores usando certos tipos de software de privacidade legal e, em geral, colher, armazenar e analisar qualquer tráfego de Internet que possa ser capturado”.

Imagine se a NSA conectasse todos esses nós de arrasto de dados a um backbone [Espinha Dorsal] de inteligência artificial que analisasse teraflops de informações em tempo real. Isso tornaria a agência onipotente. Essa mesma cena distópica ganhou vida na tela grande num filme de James Bond de 2015, Specter estrelado por Daniel Craig. No filme, um Blofeld [vilão] dos últimos dias, interpretado pelo ator Christoph Waltz, criou um novo comitê governante internacional não oficial, chamado por SPECTER (Executivo Especial para Contra-inteligência, Terrorismo, Vingança e Extorsão), composto pelas principais figuras do crime organizado. Por meio da infiltração de sua rede nos níveis mais elevados da inteligência ocidental, Blofeld recebe acesso irrestrito em tempo real a todos os dados de vigilância coletados pelos países “Nove Olhos”. Essa chave da “porta dos fundos” dá a Blofeld o poder de dirigir eventos políticos globais, mover mercados e, quando necessário, chantagear qualquer indivíduo ou instituição para que fique em conformidade com sua agenda.

Além de seu paralelo marcante com a atual rede de vigilância global do Ocidente, Specter levanta questões importantes obscurecidas pela trama ostentosa do filme. Mesmo sem Blofeld, a atual rede intergovernamental Nine Eyes retém todas as capacidades que qualquer vilão nefasto desejaria, para exercer o poder ou afastar quaisquer adversários em potencial. Se as operações forem conduzidas fora da visão e conhecimento do público, o potencial de abuso é real e virtualmente ilimitado.

Cinco [Five Eyes] olhos: uma ordem fraterna

A natureza fraternal de SPECTRE foi mencionada pelo antepassado cinematográfico do antagonista, Ernst Stavro Blofeld, retratado no filme Thunderball de 1963 de James Bond . “A SPECTRE é uma fraternidade dedicada cuja força está na integridade absoluta de seus membros”, disse o inimigo de Bond.

Blofeld não estava errado. Em essência, a rede de inteligência Five Eyes é exatamente isso – um tipo de organização anglo-fraternal que detém uma vantagem notável sobre seus rivais. Essa cooperação irrestrita entre nações avançadas como Estados Unidos, Reino Unido, Canadá, Austrália e Nova Zelândia significa que a continuidade técnica dessa aliança geopolítica permanece mais ou menos incomparável. Alavancar os recursos de cinco países espalhados ao redor do globo proporciona à coalizão das agências de inteligência uma vantagem substantiva sobre praticamente qualquer outro competidor global. Nenhum outro bloco pode igualar Five Eyes seu escopo e escala, geográfica e tecnologicamente.

Também é fundamentalmente de natureza neocolonial. O fato de que essa rede compreende as possessões coloniais britânicas atuais e antigas fala com a visão de mundo anglo-cêntrica ou atlantista na qual sua missão se baseia. Essa agenda atlantista é melhor descrita como algo semelhante a uma agenda do Comitê Bilderberg – um conjunto de metas e objetivos políticos e industriais informalmente acordados por alguns dos luminares e tecnocratas mais poderosos da sociedade ocidental que se encontram no início de todo verão no Encontro anual do Grupo Bilderberg.

Curiosamente, essa irmandade fraterna parece se estender apenas a alguns aliados. Enquanto agências de espionagem alemãs como o Bundesnachrichtendienst (BND) cooperam com seus homólogos americanos como um governo de “terceiro partido” através do acordo Fourteen Eyes , os espiões de Washington ainda sentem a necessidade de espionar Berlim constantemente. Os vazamentos de 2013 do insider Snowden revelaram que a Alemanha é um dos principais alvos da espionagem norte-americana realizada pelo próprio Centro Criptológico Europeu (ECC) da NSA, conhecido carinhosamente como “Complexo Dagger”, localizado em Griesheim, no estado alemão de Hesse.

De acordo com documentos “secretos” da NSA vistos pela publicação alemã DER Spiegel , o bunker americano é responsável pela “maior análise e produtividade da agência na Europa”. Os documentos também observam que a NSA usa seu famoso software XKEYSCORE para rastrear suas principais áreas de interesse de dentro do governo alemão, a saber, política externa, estabilidade econômica, novas tecnologias, armamento avançado, exportação de armas e comércio internacional. Para piorar a situação, o WikiLeaks revelou em 2015 que o telefone da chanceler alemã, Angela Merkel, havia sido grampeado durante anos por espiões americanos.

Quando entrevistado sobre o assunto, o ex-chefe da NSA e da CIA Michael Hayden foi bastante irreverente, admitindo abertamente: “Nós roubamos segredos. Somos o número um nisso…. Mas, ele acrescenta, isso não é espionagem maliciosa ou industrial…. Nós roubamos coisas para deixá-lo seguro, não para nos fazer ricos”.

Hayden lamentou a divulgação alemã, mas admitiu que o governo dos EUA subestimou grosseiramente os valores alemães em questões relativas à privacidade, afirmando:

Talvez tenhamos subestimado a profundidade dos sentimentos que o povo alemão – e novamente, não apenas a chanceler, mas o povo alemão, sentiu sobre esta questão de privacidade, dadas suas circunstâncias históricas em comparação com nossas circunstâncias históricas. Na Conferência de Segurança de Munique, ficou claro para mim que os alemães consideram a privacidade da mesma forma que nós, americanos, consideramos a liberdade de expressão ou religião.De maneira semelhante, a União Europeia e as Nações Unidas também estão sob vigilância dos Estados Unidos. Como na Alemanha, os objetivos de espionagem da NSA na UE incluem metas de política externa, economia, comércio internacional e “segurança energética”. O direcionamento da ONU adiciona toda uma outra dimensão internacional a essas operações. Um relatório de 2013 apresentado pelo jornal The Guardian pinta um quadro bastante perturbador: “muito antes que a limusine [do ex-secretário-geral das Nações Unidas] Ban tivesse passado pelos portões da Casa Branca para a reunião, o governo dos EUA sabia o que o secretário-geral ia falar sobre, cortesia da maior organização de espionagem do mundo, a Agência de Segurança Nacional-NSA”.

Austrália: baixas em uma guerra fria

Superficialmente, fazer com que a NSA conduza operações de vigilância em aliados importantes como a Alemanha pode não fazer muito sentido. Por que os Estados Unidos se arriscariam a comprometer um relacionamento importante com um parceiro essencial e membro da OTAN? Para ajudar a responder a essa pergunta, precisamos voltar 50 anos e olhar o que aconteceu na Austrália por volta de 1970.

No inovador filme documentário Allies (1983), uma série de ex-políticos americanos e australianos e ex oficiais das inúmeras agências de inteligência foram à frente de uma câmera para contar um dos períodos mais tumultuados da história do país durante a Guerra Fria, marcado pelo estabelecimento da Segurança Australiana Organização de Inteligência (ASIO).

O filme revelou uma série de confissões chocantes raramente ouvidas antes em público, mas que levantou o véu sobre a hierarquia oculta latente dentro da ordem dos Cinco [Five Eyes] Olhos. As revelações incluíram a admissão de Victor Marchetti, ex-assistente executivo do vice-diretor da CIA (1955-1969), que afirmou: “As organizações de inteligência em muitos países têm uma lealdade que não é necessariamente para o governo devidamente constituído, eles têm uma lealdade ao que eles consideram o estabelecimento”. Alguns funcionários de governo testemunharam que sua lealdade não era para com seus líderes eleitos, mas para a CIA.

Tal testemunho fornece algumas das evidências mais inequívocas até hoje sobre a existência de um governo paralelo não eleito ou Estado [Deep State] Profundo, dirigido pela Agência Central de Inteligência [CIA] da América. Para os americanos, administrar essa estrutura de poder autônoma significava primeiro proteger seus interesses geoestratégicos nos países anfitriões, bem como suas instalações estratégicas, como a base de escuta [administrada em conjunto com SERES EXTRATERRESTRES] Pine Gap da NSA, localizada no centro da Austrália. Proteger esses ativos tornou-se uma questão de segurança nacional – Washington não podia arriscar que nenhum político de um governo recém-eleito interferisse nas operações de inteligência dos Estados Unidos.

No filme Allies, o Dr. John Burton, secretário do Departamento de Relações Exteriores do governo australiano (1947-1950), descreveu o pensamento dos Five Eyes [Cinco Olhos] da seguinte maneira:

… a necessidade de uma organização de inteligência era garantir que os governos eleitos (por exemplo) em uma plataforma de bem-estar social não argumentassem que tinham um mandato para reconhecer a China, para mudar o acordo com os Estados Unidos, ou outras coisas que o Partido Trabalhista tinha pretendido antes da Comissão Petrov. Eles sempre argumentaram que a operação de inteligência, ou os serviços de inteligência, operando como um grupo informal – são a “proteção da democracia” contra ela mesma.Enquanto o notório Caso Petrov (1954) ajudou a marginalizar o Partido Trabalhista da Austrália por muitos anos depois, o verdadeiro gatilho para um golpe apoiado pelos EUA veio em 1972, quando Gough Whitlam levou o Trabalhismo à vitória pela primeira vez em 23 anos. O governo de Whitlam questionou o papel de apoio da Austrália em vários conflitos militares ocorridos no sudeste da Ásia, incluindo Vietnã e Indonésia, e desafiou a natureza ultrassecreta das bases americanas que operam na Austrália. Detalhes de uma conspiração da CIA para depor Whitlam foram revelados pelo contratante da NSA, Christopher Boyce, que foi condenado por espionagem e sentenciado a uma prisão federal nos Estados Unidos. A história de Boyce foi posteriormente transformada em um clássico cinematográfico, The Falcon and the Snowman .

Whitlam logo seria destituído do cargo em 1975, após ser “demitido” pelo governador-geral do país, com muitas das evidências apontando para uma operação de mudança de regime dos EUA / Reino Unido. Isso marcou uma notável mudança para a direita na política australiana e um “relacionamento especial” inabalável com as subsequentes administrações dos EUA.

Esta história demonstra até onde o sindicato Five Eyes, liderado pelos EUA, está disposto a ir para garantir seus ativos em países estrangeiros. No caso da Austrália, isso significou a intervenção dos EUA para inviabilizar qualquer governo que pudesse ameaçar a política externa dos EUA e suas operações de inteligência global. A partir dessa vinheta, pode-se traçar um paralelo com os maus-tratos de Washington à Alemanha – outro aliado que também hospeda inúmeras bases militares e instalações de coleta de inteligência dos EUA, e que funciona como uma âncora para as operações dos EUA na Europa da mesma forma que a Austrália faz para a região Ásia-Pacífico.

A Síndrome da China

No século XXI, meros monopólios nacionais não são mais suficientes para magnatas do Vale do Silício e seus pastores na comunidade de inteligência. Empresas como Google, Apple, Facebook e Twitter comandam monopólios quase globais em seus respectivos mercados. Isso significa que, enquanto essas empresas ocidentais permearem e dominarem o espaço de informação planetário, os operativos do Five Eyes só precisarão de uma porta dos fundos para um punhado dessas empresas vigiar e controlar quase todos os aspectos da vida pública (e mesmo privada).

Controlar os mercados de tecnologia tornou-se uma preocupação primordial para os Cinco Olhos. Isso inclui impedir a entrada de qualquer produto estranho que possa causar rugas em sua matriz de controle. Como esperado, essa situação se transforma em um drama geopolítico já pronto, especialmente se o Cavalo de Tróia em questão chegar na forma de uma empresa chinesa.

Enquanto a Grã-Bretanha acelera o lançamento de sua polêmica rede 5G de alta frequência, novas preocupações de segurança surgem no coração do Five Eyes enquanto políticos e fantasmas debatem a possibilidade de um ator estrangeiro comprometer a aliança internamente.

Tecnocratas ocidentais se apressaram em finalizar os preparativos para criar uma grade de “cidades inteligentes” e infraestrutura inteligente, incluindo frotas de carros autônomos em “rodovias inteligentes”, bem como uma série de serviços públicos – todos ligados como parte da “Internet de coisas.” Para fazer este projeto funcionar, o Reino Unido tem que fazer parceria com a única empresa que pode entregar equipamentos avançados suficientes dentro do prazo e do orçamento – a gigante chinesa das telecomunicações Huawei.

Em teoria, os medos dos Cinco Olhos podem ser justificados. Com o 5G definido para fornecer a nova estrutura para espionagem em tempo real e monitoramento de dados, os chefes de espionagem e políticos ocidentais têm medo de se tornarem dependentes do potencial rival geopolítico e comercial da China. Em termos práticos, o hardware da Huawei é bastante padronizado e compatível com outros componentes usados para configurar a nova rede 5G do Reino Unido e, até o momento, não há prova de nenhum spyware chinês latente em nenhum dos componentes em questão. Os chefes de espionagem do Reino Unido já estão se alinhando em defesa do reino, com o ex-chefe do MI6 Richard Dearlove entrando na conversa: “… devemos concluir que o envolvimento da Huawei representa um risco potencial de segurança para o Reino Unido. A questão principal que se segue é esse risco pode ser suficientemente mitigado para torná-lo insignificante? ”

Uma série de argumentos terciários contra a Huawei estão sendo empregados por funcionários ocidentais, incluindo acusações de que a China rouba propriedade intelectual do Ocidente, ou que as empresas chinesas são inerentemente “anticoncorrenciais” por causa dos subsídios concedidos a muitas empresas. Lendo nas entrelinhas, mais uma preocupação para o Five Eyes (ou um sindicato Specter privatizado ) é o fato de que toda uma gama de outros produtos Huawei poderia empregar um protocolo de criptografia chinês diferente que daria não apenas aos oficiais chineses e funcionários de inteligência vantagem da privacidade, mas também do consumidor em massa – impedindo a NSA de interceptar as comunicações do usuário ou, pelo menos, tornando-as muito mais difíceis. Portanto, manter os produtos chineses fora das zonas de vigilância ocidentais pode ser uma grande prioridade para os tecnocratas do Five Eyes.

No início deste ano, o presidente dos EUA, Donald Trump, intensificou a guerra de tecnologia com a China ao assinar uma ordem executiva que proíbe as empresas dos EUA de instalar qualquer equipamento de telecomunicações “feito no exterior” que os EUA considerem uma ameaça à segurança nacional, o que significa que a Huawei exige uma licença especial emitida a critério de Washington. O presidente da Huawei, Liang Hua, respondeu em uma conferência de imprensa da indústria durante o Fórum de Mídia China-Alemanha-EUA, dizendo que os EUA colocarem a Huawei em sua lista de entidades não teve “nenhum impacto substancial” nos negócios da Huawei e que todos os principais produtos da empresa estão sendo enviados como normal.

No curto prazo, é mais provável que o governo Trump implante uma guerra econômica aumentando drasticamente as tarifas sobre os produtos chineses. Nesta guerra, a vantagem pode estar na economia administrada pelo Estado, onde os planejadores chineses normalmente traçam o curso à frente com janelas de 20 a 30 anos, ao contrário das empresas americanas que priorizam meros ganhos trimestrais e dividendos aos acionistas.

Liang Hua observou que em apenas dois ou três anos, a Huawei terá desenvolvido um “ecossistema” tecnológico e comercial completo para sua gama de produtos, tornando mais difícil para o sindicato Five Eyes manter sua hegemonia digital ao tentar excluir a Huawei dos mercados internacionais. Naturalmente, isso representa uma ameaça direta à mídia digital global do Ocidente e à máfia das comunicações, e sua rede fraternal sobreposta de agências governamentais, corporações e sindicatos do crime organizado de “colarinho branco”.

A guerra contra a criptografia

Além das preocupações com a “arte de governar”, a maioria dos cidadãos de mentalidade independente pode estar alarmada com o poder orwelliano desenfreado de tal operação global de controle da informação. Nesse ponto, há poucos conselhos que alguém possa oferecer, a não ser ficar fora da mídia social ou ficar ‘fora da rede’ (offline) o máximo possível para evitar deixar uma pegada digital detalhada que pode ser usada para construir um perfil sobre você.

Para aqueles que dependem da Internet para o dia-a-dia, sair da rede elétrica não é realmente uma opção prática, mas existem ferramentas disponíveis que podem ajudar a dificultar a vigilância para governos membros dos 5, 9 e 14 Eyes. Além de usar um bate-papo criptografado confiável ou serviço de mensagens, se você ainda não estiver usando uma rede privada virtual (VPN), agora pode ser um bom momento para começar. A VPN criptografa todo o tráfego da Internet e embaralha seu endereço IP, tornando difícil para qualquer pessoa que esteja monitorando você online identificar sua identidade, dispositivo e localização física.

Um requisito importante é tentar usar um serviço localizado fora dos países do Fourteen Eyes. Isso significa que você não pode ser exposto imediatamente se o país anfitrião de seu provedor de serviços solicitar acesso por uma “porta dos fundos”[Backdoor] aos seus registros de Internet. Se você estiver usando um serviço dentro dos Quatorze, em seguida, certifique-se de escolher uma empresa que tenha uma política ‘sem registros’. Em outras palavras, se uma agência dos EUA ou do Reino Unido como a NSA ou o GCHQ fizer uma solicitação formal de um provedor de serviços para entregar todos os seus dados de pesquisa na Internet, não haverá nada que eles possam entregar.

Da mesma forma, você pode usar vários serviços de mensagens instantâneas criptografadas, como Telegram, ou serviços de e-mail criptografados, como ProtonMail, e também considerar o uso de um navegador de Internet que não mantém os dados de sua navegação como Brave ou um mecanismo de busca como Duck Duck Go que não salva dados em todas as suas atividades de pesquisa.

Talvez o maior obstáculo para a hegemonia do Five Eyes sejam os serviços digitais que usam criptografia ponta a ponta. Isso significa que apenas o remetente e o destinatário podem visualizar o conteúdo, ocultando as comunicações dos olhos curiosos das agências de espionagem ocidentais. Desnecessário dizer que os insaciáveis autoritários do Estado [Deep State] Profundo não estão felizes com isso e lançaram um ultimato angustiante às empresas de tecnologia, exigindo protocolos de acesso backdoor supostamente para “aplicação da lei”. Se as empresas não obedecem, os funcionários do governo ameaçam que devem estar prontos para intrusões de força bruta por agentes do estado. Sabendo que não têm o público ao seu lado, os governos recorreram a táticas de intimidação e amedrontamento para influenciar a opinião pública a seu favor.

Enquanto atuava como ministra do Interior em 2015, a ex-primeira-ministra do Reino Unido, Theresa May, foi a autora de uma legislação bastante infame intitulada Investigatory Powers Act (IPA), que descreve para onde o estado policial britânico está se dirigindo em termos de privacidade e criptografia. O projeto de lei exige que qualquer “provedor de serviços de comunicação” (ISPs, plataformas de mídia social, VOIP, provedores de e-mail e serviço de mensagens) deve cumprir um mandado secreto assinado pelo Ministro do Interior que nomeia todas as pessoas ou organizações que o governo deseja espionar.

Uma organização de vigilância que seguiu o IPA é a Electronic Frontier Foundation (EFF). De acordo com os pesquisadores, o decreto draconiano, também conhecido como ‘Carta do Snooper’, exige que as empresas de tecnologia insiram malwares especial em seus sistemas para que os fantasmas possam usar suas plataformas para “interferir em qualquer outro sistema”. O mandado secreto permite explicitamente que essas empresas violem quaisquer outras leis ao cumprir o mandado. Essencialmente, o mandado permite que as ditas empresas de tecnologia violem a lei no processo de cumprir o mandado do bisbilhoteiro secreto do governo. Isso também incluiria o Ministério do Interior ordenando que empresas como Facebook, Samsung ou Apple removessem discretamente seus recursos de ‘comunicação segura’ dos produtos, sem notificar o público sobre isso.

Em termos de legalidade (ou falta dela), o diabo está na ausência de detalhes. Danny O’Brien, da EFF, observou como o governo do Reino Unido tem sido muito cuidadoso para não se restringir a quaisquer detalhes, explicando: “Com certeza, a palavra ‘criptografia’ não aparece no Investigatory Powers Act (IPA). Isso porque é escrito de forma tão ampla que não é necessário. ”

EFF [Electronic Frontier Foundation] descreve a severidade do IPA em termos de atropelar direitos civis básicos e proteções:

“O Projeto de Poderes de Investigação, uma das primeiras leis a permitir explicitamente tais técnicas para aplicação da lei e trabalho de inteligência, contém muito pouco na forma de supervisão e concede ao governo britânico um cheque quase em branco para a implantação de malware contra usuários individuais, bem como o coração da infraestrutura da Internet. Também exige que empresas privadas e indivíduos auxiliem na implantação desse spyware, não importa onde operem no mundo, e exige que essa assistência seja mantida em segredo permanente de clientes, parceiros e do público em geral.

As disposições do IPA também podem incluir o governo forçando uma rede de cafeterias a usar o serviço WiFi gratuito da empresa para implantar malware de agência de espionagem britânica contra seus clientes. A intrusão e vigilância do estado vai ainda mais longe, com o IPA estabelecendo os parâmetros para o governo do Reino Unido exigir que as empresas de tecnologia forneçam novos designs de produtos … antes do lançamento comercial. Este é um ato chocante de exagero por parte do Estado britânico – que excede até mesmo a intervenção estatal mais invasiva em um país como a China.

É preciso perguntar: se tivesse oportunidade, o governo do Reino Unido acabaria por perseguir uma proibição total da criptografia?Embora haja uma resistência considerável das empresas de tecnologia e grupos de defesa pública, há surpreendentemente pouca rebelião da maioria dos políticos tradicionais, em parte porque eles não estão sendo pressionados por seus constituintes sobre esta questão. O que iniciativas anti-privacidade como a IPA demonstram claramente é que a Grã-Bretanha é quem está definindo claramente o tom sombrio e o ritmo agressivo da coorte dos Cinco [Five Eyes] Olhos. A agenda claramente busca uma licença renovada para colocar as empresas de tecnologia em um canto, utilizando uma linguagem emotiva e invocando reivindicações de conspiração cada vez mais dramáticas. Em seu artigo escrito para o Telegraph , a atual secretária do Interior do Reino Unido, Priti Patel, chegou ao ponto de igualar o descumprimento do Facebook a ajudar e incitar “abusadores de crianças, traficantes de drogas e terroristas planejando ataques”.

Claro, os comentários de Patel não devem surpreender ninguém que acompanhou a questão da privacidade ao longo dos anos, particularmente na era pós-11 de setembro, onde políticos e agentes do estado de segurança nacional rotineiramente acendem o público para justificar cada intrusão ou reversão de direitos de privacidade, citando os casos mais extremos e infrequentes de ‘terrorismo’. Para a tecnocracia do século 21 e o estado policial, esse é o presente que continua sendo oferecido, mas, da mesma forma, o público tem se tornado cada vez mais desconfiado de tais reivindicações governamentais dramáticas devido ao fato de que muito raramente, ou nunca, há escuta telefônica do governo ou a espionagem pela porta dos fundos, na verdade, frustrou um ataque terrorista no que é popularmente conhecido na retórica da segurança nacional e na tradição de propaganda de Hollywood como o cenário da ‘bomba-relógio’.

De acordo com um relatório dos especialistas em segurança Sophos, em uma recente cúpula de segurança Five Eyes não deixaram dúvidas sobre suas intenções, afirmando: “As empresas de tecnologia devem incluir mecanismos no design de seus produtos e serviços criptografados por meio dos quais os governos, agindo com autoridade legal apropriada , pode obter acesso aos dados em um formato legível e utilizável. ”

A Austrália, membro do Five Eyes, levou o assunto ainda mais longe, ameaçando “invadir” se as empresas de tecnologia não facilitarem os requisitos de acesso do estado. Esta nova iniciativa política foi expressa descaradamente em um memorando emitido pelo Departamento de Assuntos Internos da Austrália em nome da aliança Five Eyes:

Os Governos dos Cinco Olhos incentivam os provedores de serviços de tecnologia da informação e comunicação a estabelecer voluntariamente soluções legais de acesso a seus produtos e serviços que criam ou operam em nossos países…. Se os governos continuarem a encontrar impedimentos ao acesso legal às informações necessárias para ajudar na proteção dos cidadãos de nossos países, podemos buscar medidas tecnológicas, de fiscalização, legislativas ou outras para obter soluções de acesso legais.

Um exame mais atento do memorando revela que os projetos autoritários da Austrália não se restringem a deter terroristas e pedófilos, mas parecem visar quaisquer entidades que considerem estar “semeando discórdia” (incluindo qualquer opinião e análise popular divergente), que supostamente ameaça nossas alardeadas “instituições democráticas . ” Isso também pode incluir qualquer mídia estrangeira (conforme descrito na narrativa de ‘desinformação russa’ fortemente promovida), mídia independente e indivíduos de pensamento livre nas redes sociais. A linguagem não poderia ser mais arbitrária:

Estamos determinados a garantir que as tecnologias que foram desenvolvidas para aumentar a prosperidade e a liberdade não sejam exploradas por aqueles que procuram promover o terrorismo e o extremismo violento; atacar e explorar nossos filhos; ou espalhar desinformação e discórdia para minar nossas instituições democráticas.Isso, junto com a notória ‘Carta de Snooper’ da Grã-Bretanha, demonstra como os parceiros do Five Eyes estão trabalhando em conjunto, estabelecendo gradualmente uma estrutura legal para toda a aliança que legitimará o que normalmente seria atividade injustificada por agências estatais. Isso é feito pela suspensão de quaisquer disposições ou direitos constitucionais – tudo em nome da proteção da segurança nacional, ou mesmo do interesse nacional, conforme definido pelo estado.

Muitos VPNs e serviços de mensagens líderes podem proteger seus dados com criptografia de 256 bits, agora usada na maioria dos algoritmos e protocolos de criptografia modernos. No momento, essa tecnologia oferece proteção bastante robusta contra os olhares indiscretos dos serviços de inteligência, mas os avanços no poder da computação podem eventualmente colocar muitas dessas proteções em sério risco. Novos avanços na computação quântica ameaçam inaugurar um novo horizonte de eventos por meio do qual a próxima geração de computadores poderia quebrar a chave de criptografia de 256 bits padrão da indústria em um período de tempo relativamente curto – em meros minutos ou mesmo segundos.

Pesquisadores do Massachusetts Institute of Technology (MIT) mostraram como um processador quântico pode quebrar uma criptografia RSA de 2.048 bits aparentemente impenetrável em apenas oito horas. Exatamente quão longe estamos dessa revolução quântica é uma incógnita, mas quando ela chegar, poderá inclinar a balança da privacidade para longe do consumidor e a favor das organizações que controlam esta nova tecnologia, ou seja, monopolistas do Vale do Silício e o complexo intergovernamental Five Eyes . Por outro lado, os avanços na descriptografia quântica também podem coincidir com novos métodos de criptografia que podem desacelerar os crackers quânticos o suficiente para tornar a descriptografia impraticável.

É incrível pensar que essas batalhas tecnológicas travadas no espaço virtual binário podem acabar definindo nossa relação com o estado no mundo físico. As coisas estão se movendo extremamente rápido agora. Esse estado de coisas distópico deve ser combatido em todos os níveis. Nosso futuro depende disto.

Este artigo foi publicado em New Dawn 177 . © New Dawn Magazine e respectivo autor.

Notas de rodapé

Liberação do Acordo UKUSA (1940-1956), www.nsa.gov/news-features/declassified-documents/ukusa/

Uma olhada no funcionamento interno do XKEYSCORE da NSA, www.theintercept.com/2015/07/02/look-under-hood-xkeyscore/

A inquietante realidade se Five Eyes for o guardião contra Huawei (Parte 2), www.johnmenadue.com/michael-mckinley-the-unsettling-reality-if-five-eyes-is-the-guardian-against-huawei- parte-2-a-pesquisa-auditoria-sobre-prudência-integridade-lei-e-ética /

US Intelligence Watches Germany Closely, www.spiegel.de/ international / world / germany-is-a-a-partner-to-and-a-target-of-nsa -illance -a-916029.html

NSA aproveitou a Chancelaria Alemã por décadas, afirma o WikiLeaks, www. theguardian.com/us-news/2015/jul/08/nsa-tapped-german-chancellery- décadas-wikileaks-afirma-merkel

Shame on US, www.spiegel.de/international/world/spiegel-interview-with-former-nsa-director-michael-hayden-a-960389-2.html

Retrato da NSA: nenhum detalhe pequeno demais em busca de vigilância total, www.theguardian.com/world/2013/nov/02/nsa-portrait-total-surveillance

Huwaei, 5G and the Five Eyes, www.henryjacksonsociety.org/shop-hjs/defending-our-data-huawei-5g-and-the-5-eyes/

Os EUA colocam a Huawei na lista negra e a coloca na lista de entidades, www.economictimes. indiatimes.com/news/international/business/us-blacklists-huawei-places-it-on-entity-list/articleshow/69353632.cms

Twitter, twitter.com/HuXijin_GT/status/1176465008974123008

Five Eyes Unlimited: como poderia ser um regime global de anti-criptografia, www.eff.org/deeplinks/2017/06/five-eyes-unlimited

UK Investigatory Powers Bill, www.eff.org/issues/uk-investigatory-powers-bill

A criptografia do Facebook pode impedir nossa polícia de fazer seu trabalho corretamente – e não vou permitir que isso aconteça, www.telegraph.co.uk/politics/2019/07/30/facebooks-encryption-could-stop-police-job -properly-wont-allow /

Quais são as obras de vigilância em massa de evidências? Não muito, www.pro publica.org/article/whats-the-evidence-mass-surveillance-works-not-much

Cinco nações dos olhos exigem acesso a mensagens criptografadas, www.naked security.sophos.com/2019/08/01/five-eyes-nations-demand-access-to- encryption -messaging /

Five Country Ministerial 2018, www.homeaffairs.gov .au / about-us / our-port folios / national-security / security-coordinator / five-country-ministerial-2018

MIT Technology Review, www.technologyreview.com/s/613596/how-a-quantum-computer-could-break-2048-bit-rsa-encryption-in-8-hours/

Por que os computadores quânticos podem não quebrar a criptografia, www.quanta magazine.org/why-quantum-computers-might-not-break-cryptography-20170515

“E ouvireis de guerras e de rumores de guerras; olhai, não vos assusteis, porque é mister que isso tudo aconteça, mas ainda não é o fim. Porquanto se levantará nação contra nação, e reino contra reino, e haverá FOMES, PESTES e TERREMOTOS, em vários lugares. Mas todas estas coisas são [APENAS] o princípio de dores. – Mateus 24:6-8

“E faz que a todos, pequenos e grandes, ricos e pobres, livres e servos, lhes seja posto um sinal na sua mão direita, ou nas suas testas, Para que ninguém possa comprar ou vender, senão aquele que tiver o sinal, ou o nome da besta, ou o número do seu nome. Aqui há sabedoria. Aquele que tem entendimento, calcule o número da BESTA; porque é o número de um homem, e o seu número é seiscentos e sessenta e seis[666]“. – Apocalipse 13:16-18

TODOS OS CRÉDITOS PARA: https://thoth3126.com.br/five-eyes-o-sindicato-internacional-de-inteligencia-que-espiona-o-mundo-inteiro/

Obrigado por tudo Thoth3126!!!

Comentários